POS terminali in kreditne kartice: na udaru škodljive kode PunkeyPOS

PandaLabs, anti-malware laboratorij podjetja Panda Security, je od letošnjega maja izvajal poglobljeno preiskavo povezano s terminali Point of Sale (POS terminali) v restavracijah širom Združenih držav Amerike.

Med preiskavo je bil odkrit nov malware vzorec imenovan PunkeyPOS, variacija zlonamerne programske kode, ki zna dostopati do podatkov o kreditnih karticah.

PandaLabs je pridobljene informacije predal ameriškim organom za izvrševanje zakonodaje, da bodo lahko sprejeli ustrezne ukrepe. Poglejmo si, kaj PunkeyPOS je in kako deluje.

Kako vam lahko ukradejo kartico brez da bi se dotaknili vaše denarnice?

PunkeyPOS lahko neopazno teče na vseh operacijskih sistemih Windows. Načrt spletnih kriminalcev je, da na računalnike s POS terminali namestijo škodljivo programsko kodo z namenom kraje občutljivih podatkov, npr. številke računov, vsebine magnetnih trakov iz bančnih kartic, itd..

PunkeyPOS se zdi preprost:

Škodljiva koda najprej namesti t.i. keylogger, ki spremlja in beleži pritiske tipk na tipkovnici. Nato namesti še RAM-scraper, ki je odgovoren za branje spomina vseh procesov, ki tečejo na sistemu. Na podlagi zajetih informacij se izvede vrsta preverb, da PunkeyPOS ugotovi, kateri podatki so veljavni in kateri ne.

Pri spremljanju pritiskov tipk se vsi podatki, ki niso povezani s podatki bančne kartice, ignorirajo. Najbolj ga zanimajo podatki iz spomina, ki ga zajema RAM-scraper. Te podatke iz magnetnih trakov bančnih kartic preberejo POS terminali, kasneje pa se jih lahko uporabi za izdelavo njene kopije.

Ko so pomembne informacije pridobljene, jih PunkeyPOS kriptira in posreduje na oddaljeni spletni strežnik, ki deluje tudi kot command and control (C&C) strežnik. V izogib temu, da bi kdorkoli skeniral omrežni promet in s tem zaznal podatke o bančnih karticah, so podatki pred pošiljanjem kriptirani z algoritmom AES.

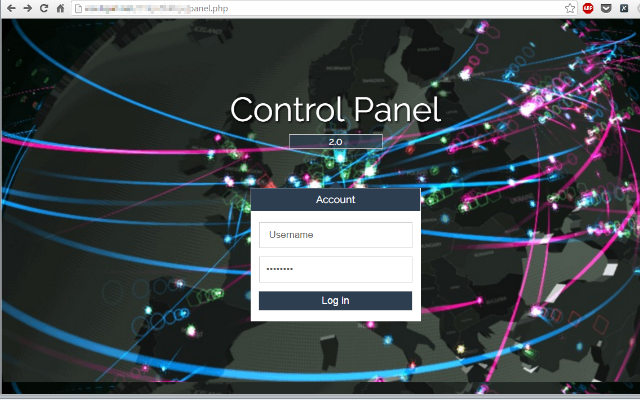

Naslov command and control (C&C) strežnika lahko enostavno pridobimo, in sicer na podlagi vzorca te škodljive kode s pomočjo obratnega inženirstva ali analize njene komunikacije. Takole izgleda glavna stran nadzorne plošče; za dostop je zahtevano uporabniško ime in geslo:

Na sledi digitalnim žeparjem

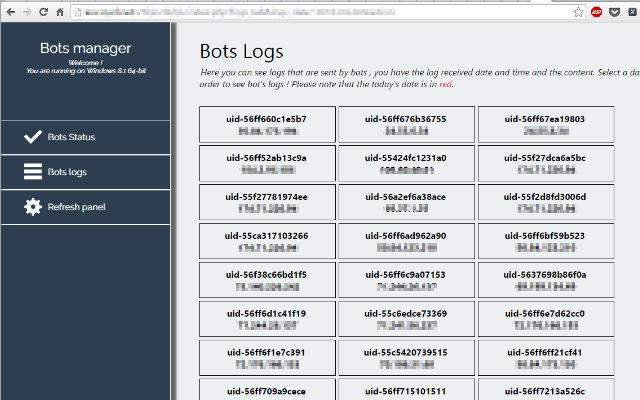

Spletni kriminalci, ki so v ozadju teh napadov, niso bili preveč previdni. Ker strežnik ni bil konfiguriran pravilno, je PandaLabs lahko dostopal do njega brez poverilnic.

Zaradi njihove malomarnosti so v PandaLabs lahko videli, kam PunkeyPOS pošilja ukradene podatke. Poleg tega, da je dostop do ukradenih podatkih mogoč preko nadzorne plošče, lahko preko nje spletni kriminalci tudi ponovno okužijo ali posodobijo trenutno stanje klienta (POS bot).

Različica analiziranega vzorca PunkeyPOS-a je vprogramirana, in sicer »2016-04-01«. Če primerjamo ta vzorec s starejšimi različicami, nekatere iz leta 2014, lahko komaj opazimo razliko v načinu delovanja (v virih tega članka so navedene povezave, kjer se nahajajo nadaljnje podrobnosti o delovanju škodljive kode).

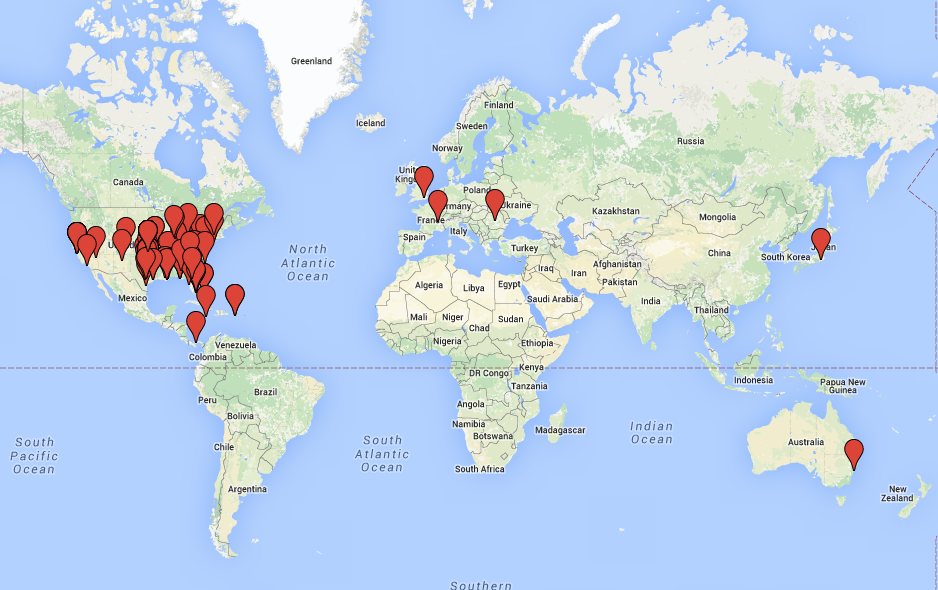

PandaLabs je uspel pridobiti dostop do nadzorne plošče PunkeyPOS-a in geografsko umestiti okoli 200 POS-terminalov, ki so bili izpostavljeni prav tej verziji škodljive kode. Vidimo lahko, da so skoraj vse žrtve locirane v Združenih državah Amerike:

Ob upoštevanju dejstva, kako enostavno je prodati te informacije na črnem trgu in kako priročno je anonimno preko interneta okužiti POS terminale, smo prepričani, da bodo spletne kriminalce tovrstni napadi vse bolj privlačili.

Proaktivno zaščitite svoje naprave pred tovrstnimi napadi z napredno varnostno rešitvijo, kot je Adaptive Defense. Nadzor vseh neprimernih uporabniških operacij v realnem času je v vaših rokah.

Viri:

http://krebsonsecurity.com/2016/06/slicing-into-a-point-of-sale-botnet/

https://www.trustwave.com/Resources/SpiderLabs-Blog/New-POS-Malware-Emerges—Punkey/