Napad brez škodljivih kod – dva načina monetizacije.

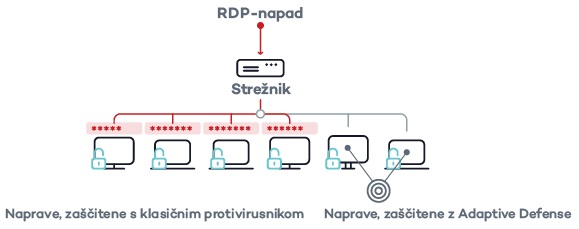

1. Pridobivanje dostopa in spremljanje žrtve

Napadalec skenira internet in išče potencialne žrtve, naprave z omogočenim oddaljenim dostopom do namizja (Remote Desktop). Ko takšno napravo najde, uporabi napad s surovo računalniško močjo za odkrivanje gesla za prijavo v sistem. Ko pridobi dostop do naprave, spremeni vrednost v registru sistema in aktivira funkcijo Sticky Keys, ki mu omogoči, da si odpre zadnja vrata v žrtvin računalnik in do njega dostopa tudi ob morebitni spremembi gesla v programu za oddaljen dostop.

2.1 Monetizacija zlorabljenih naprav: ustvarjanje spletnega prometa

Heker na zlorabljeno napravo naloži program Traffic Spirit, ki mu rabi za služenje denarja z obiskom različnih spletnih strani. Takšen napad ne uporablja nikakršne škodljive programske kode.

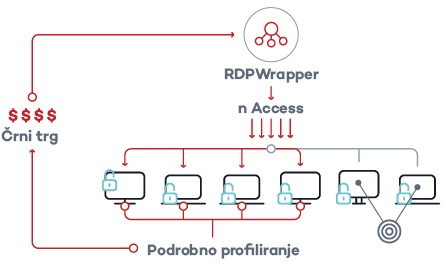

2.2 Monetizacija zlorabljenih naprav: prodaja dostopa do naprave

Ko enkrat napadalec pridobi dostop do naprav, opravi temeljito analizo naprav (izdelavo profilov). Nato na črnem trgu ponudi dostop do teh naprav za različne namene (izsiljevanja, kraje podatkov, spreminjanje v zombi računalnike, bot omrežja itd.).

Napad, ki ga je odkrila ekipa Threat Hunters

Napad so odkrili varnostni strokovnjaki, ki stalno spremljajo aktivnosti na v internet povezanih napravah. Ekipa Panda Threat Hunters je opazila nenavadno obnašanje naprav in ugotovila, da so bile tarča napada s surovo računalniško močjo (več sto poskusov prijave v zelo kratkem času).

Varnostni strokovnjaki so prizadetemu podjetju svetovali, da ugasne RDP-dostop do računalnikov preko interneta in iz zlorabljenih naprav odstrani program Traffic Spirit ter popravi vnose Sticky Keys v registru.

Več o Panda Adaptive Defense …